Une menace liée aux systèmes de communication

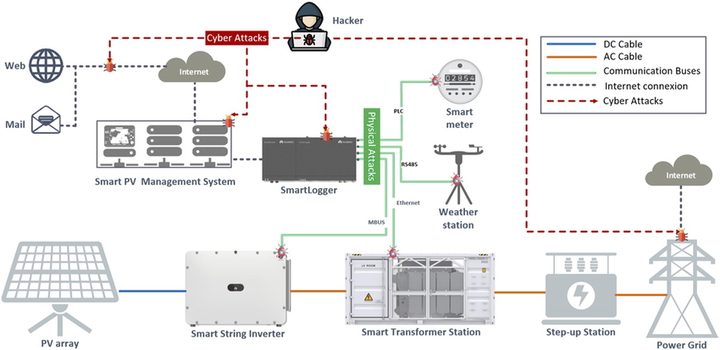

Dès lors que des composants logiciel et matériel sont connectés à un réseau de communication, ils sont susceptibles d’être la cible de pirates informatiques plus ou moins expérimentés ou de virus plus ou moins sophistiqués et destructeurs. D’autres virus cibleront ces équipements de manière discrète afin, une fois corrompus, de les exploiter au sein de réseaux « botnets » supportant diverses actions illicites ou malveillantes.

Globalement, dès lors qu’un système est exposé sur Internet, il est très probable qu’il sera scanné et testé par des outils malveillants automatisés puis éventuellement exploité par des pirates.

Un outil comme

Shodan

scanne Internet à la recherche de systèmes vulnérables ou accessibles sans mot de passe (

exemples de systèmes accessibles

). Il permet ainsi de trouver des systèmes contrôle-commande, des webcams, des éoliennes, mais également des installations photovoltaiques dont les systèmes (onduleurs ou logiciels de supervision) présentent des vulnérabilités connues et exploitées. Il est possible de citer cet

article (en anglais)

qui pointe des vulnérabilités qui ont été exploitées dans des systèmes photovoltaïques. Cet

article (en anglais)

mentionne une étude ayant identifié 150 000 systèmes en lien avec des architectures PV accessibles en ligne.

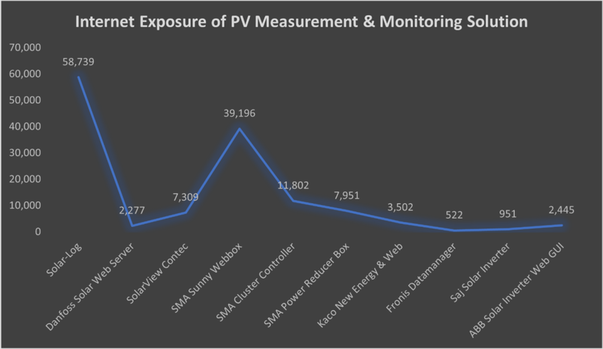

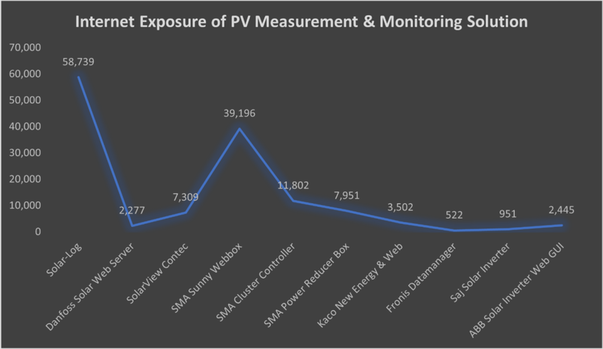

L’étude mentionnée ci-dessus a ainsi identifié lors de sa réalisation des systèmes PV accessibles en ligne :

Source : article "Security Gaps in Green Energy Sector: Unveiling the Hidden Dangers of Public-Facing PV Measuring and Diagnostics Solutions" (2023) sur cyble.com

Source : article "Security Gaps in Green Energy Sector: Unveiling the Hidden Dangers of Public-Facing PV Measuring and Diagnostics Solutions" (2023) sur cyble.com

En fonction de l’intérêt du système exposé, un hacker pourra tenter d’exploiter des failles de sécurité connues (exemple de failles sur les systèmes

Schneider

ou

Siemens

, de nombreuses entreprises sont touchées ponctuellement), utiliser des outils intrusifs pour en prendre le contrôle ou en perturber le fonctionnement, ou l’utiliser discrètement pour rebondir vers d’autres systèmes.

Cet

article allemand (traduit en français)

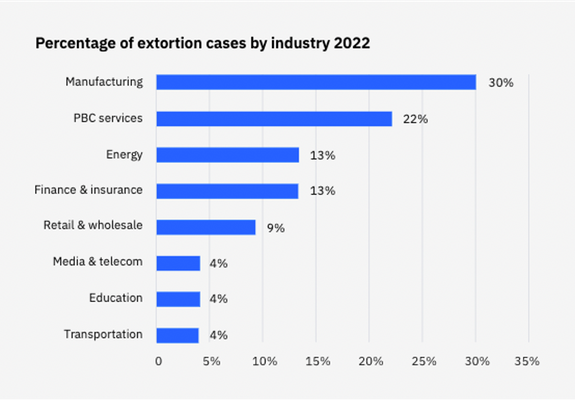

illustre le nouveau terrain de jeu des cyberattaques, notamment sur les énergies renouvelables et les conséquences potentielles d’une attaque majeure en termes de stabilité des réseaux électriques.

Enfin, cet

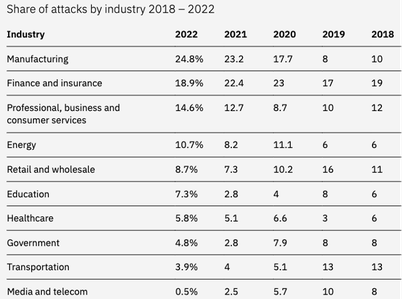

article en français

de la société Wavestone souligne le développement de la cybermenace ciblant spécifiquement les infrastructures énergétiques et les énergies renouvelables.

Sources de cette partie :

- "Fascinating & Frightening Shodan Search Queries (AKA: The Internet of Sh*t)" (2019) par Jake Jarvis

- "Security Gaps in Green Energy Sector: Unveiling the Hidden Dangers of Public-Facing PV Measuring and Diagnostics Solutions" (2023) sur cyble.com

- "Leichtes Spiel für Hacker" (2023) par Jörg Hommer, SWR

- "Secteur de l’énergie : Une obligation de cybersécurité face aux attaques pour garantir la fourniture de services essentiels" (2022) par Loïc Lebain, Arthur Bernardeau et Manon Naitmazi

- Avis du CERT-FR - [SCADA] Multiples vulnérabilités dans les produits Schneider (2023)

- Avis du CERT-FR - [SCADA] Multiples vulnérabilités dans les produits Siemens (2023)